Rapporto Clusit 2020: Fermo d’attività, reputazione e privacy

Il Rapporto sulla Sicurezza Informatica pubblicato da Clusit fornisce ogni anno interessanti dati sulla situazione mondiale e italiana e sezioni di approfondimento su temi specifici. Margas ha collaborato sul fronte assicurativo nel 2016 e 2017 , ben prima dell’entrata in vigore del GDPR e in tempi in cui la percezione della pervasività e dell’impatto del rischio digitale non era confrontabile con quella attuale. Con questo post vogliamo darvi la nostra lettura dell’ultima edizione presentata in piena pandemia Covid-19 attraverso una versione “smart” del convegno annuale Security Summit. In “tempi normali” questa era la piattaforma convegnistica deputata alla presentazione del Report; frequentatissima occasione di incontro business, rappresentava una interessante esperienza info-formativa sui vari ambiti della cyber security.

Cyber security landscape: broker e imprenditori devono stare al passo

Essere broker specializzati in rischi tecnologici e operativi vuol dire anche, e non da ora, occuparsi di comprendere lo sviluppo del panorama dei rischi informatici. Margas tiene da tempo sotto osservazione il mercato assicurativo e i rischi ICT:

- quelli essenzialmente hardware degli anni 2000, passando per la

- tenuta delle reti aziendali anni ’10, fino ai

- complessi “ecosistemi digitali” di oggi: accesso multidevice, sistemi informatici ibridi, cloud e on premise, applicativi collettori di dati, sistemi industriali (IIoT), piattaforme commerciali (e-commerce),… .

Il Rapporto Clusit 2020 è certamente una fonte interessante per avere la percezione dello sviluppo tecnologico e del connesso mutare dei rischi; per quantificare e qualificare i fenomeni e i loro trend. Dal fronte assicurativo infatti le informazioni sono scarse:

diversamente che in settori maturi come quelli dell’auto o delle polizze incendio, questi presidia il Cyber risk con un buon numero di prodotti assicurativi, ma poche sottoscrizioni. Fatto che si traduce in statistiche sui sinistri (cause, impatti economici, effetti diretti e indiretti) ancora poco significative.

Rapporto Clusit 2020: bilancio 2019 e criticità emerse in pandemia

La presentazione del Rapporto Clusit 2020 sulla sicurezza informatica è avvenuta in streaming con un panel di relatori rivolto ad una platea che ha toccato il picco dei 1080 partecipanti. Ne riportiamo qui gli interventi ed elementi informativi che ci sono parsi significativi e utili anche a chi non è un tecnico informatico, come i colleghi broker e chi amministra le aziende.

La base dati del Rapporto Clusit

Lo studio presentato il 17 marzo scorso si basa su un campione storico che da gennaio 2011 al principio del 2020 ha raggiunto i 10.087 attacchi noti di particolare gravità (di cui 1.670 nel 2019). La gravità o severity degli eventi viene misurata in base all’impatto significativo, per le vittime: perdite economiche, danni alla reputazione, diffusione di dati sensibili (personali e non).

Anche quest’anno Clusit si è avvalsa dei dati relativi agli attacchi rilevati dal Security Operations Center (SOC) di FASTWEB, che ha analizzato la situazione italiana sulla base di oltre 43 milioni di eventi di sicurezza. A questi si aggiungono le segnalazioni della Polizia Postale e delle Comunicazioni, del Nucleo Speciale Tutela Privacy e Frodi Tecnologiche della Guardia di Finanza, del CERT Nazionale e del CERT PA.

Crimine organizzato, protezione dei dati e difesa della democrazia

Giuseppe Busia, Segretario Generale dell’ Autorità Garante per la Protezione dei Dati Personali, apre il giro di interventi. Egli mette in risalto che non ci sono più, o sono meno rilevanti, gli attacchi non professionali di hacker solitari: ad operare sono vere e proprie organizzazioni transnazionali che producono reddito al pari di attività criminose, come il traffico di droga o di armi. Spesso la forza (economica e dunque tecnologica e temporale) di chi attacca è spropositata rispetto a quella dell’attaccato. E’ quindi necessario considerare la difesa come un fatto collettivo. I singoli fortini da soli possono poco e bisogna sempre pensare in termini di collaborazione globale. Il comune obiettivo deve essere elevare il livello di sicurezza individuale, ma progettarlo collettivamente nel rispetto dei diritti, difendendo la libertà e nel quadro della protezione dei dati personali. Quest’ultima deve essere vista come un fattore abilitante e baluardo dei valori democratici. Un discorso di grande attualità, nel momento in cui si discute in tutto il mondo delle applicazioni per il controllo della diffusione del covid-19.

I fronti di insicurezza digitale in sintesi

Parla Alessio Pennasilico – membro del Comitato scientifico di Clusit e moderatore della presentazione del Rapporto Clusit 2020. Nel suo intervento mette in luce e in relazione aspetti critici del presente con quelli evidenziati nel Rapporto:

se il mercato della cybersecurity cresce, con indicazioni positive sia dalla domanda che dall’offerta, emerge chiara la problematica della disponibilità di adeguate di professionalità e competenze per fare quel fronte comune in grado di arginare le pressioni esterne in costante sviluppo.

La posta elettronica (e chi la usa) insime con la crescita esponenziale del mondo IoT e IIoT nell’industria e nella vita privata, rappresentano sempre di più un vettore d’attacco e un anello debole della difesa. L’impatto degli attacchi analizzati impone di mettere al centro delle attenzioni di aziende, infrastrutture critiche e PA resilienza e business continuity.

Rischi cyber emersi ai tempi del Covid-19

Il corona virus e il conseguente lockdown hanno portato inoltre ad un affrettato passaggio allo smartworking e dunque a

- una pioggia di criptolocker e di azioni di phishing incentrate sul tema del covid-19 e della salute da remotizzazioni approssimative;

- un aumento di attenzione verso le organizzazioni sanitarie assorbite dall’emergenza;

- un’incremento di creazione e diffusione d’uso di applicazioni mobili che si segnalano per la loro immaturità sul fronte della security by design;

- proliferazione delle fake news e di video artefatti, con effetti devastanti sulla reputazione di persone e organizzazioni e sulla pace sociale.

Attaccanti ed attaccati. Tutti i “protagonisti” del Rapporto Clusit 2020

Attaccanti ed attaccati. Tutti i “protagonisti” del Rapporto Clusit 2020

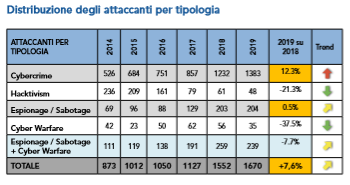

Ad Andrea Zapparoli Manzoni, membro del direttivo Clusit, il compito riassumere i dati numerici relativi ad una crescita importante degli attacchi nel 2019 (+91,2 % dal 2014 , negli ultimi tre + 50%).

Dagli USA verso tutto il mondo attacchi massivi. L’uomo anello debole

E’ difficile avere una idea precisa della reale distribuzione geografica delle vittime. Emerge una preferenza verso attacchi ad organizzazioni site negli Stati Uniti. In realtà questa percezione dipende probabilmente ancora dal maggiore obbligo di disclousure (informazione pubblica) vigente negli USA. Si segnalano anche attacchi sempre più industrializzati e su larga scala perpetrati contemporaneamente. L’activism* e l’information warfare* risultano in contrazione, ma è chiaro che nel web pubblico è difficile reperire tutte le informazioni su questo ambito.

L’analisi del tipo di attaccanti e attacchi indica una prevalenza dei cosiddetti “parassiti”. Questi operano una sorta di attacco spam (invece che attacchi mirati) che riesce ad andare a segno dove le difese sono più deboli e dove il roi è maggiore. Riguardo alle tipologie, il Malware (software malevolo) costituisce il 50% del totale con una crescita del +25%. Fanno un balzo in avanti phishing e social engineering* (17% del totale). Un successo che deve segnalarci, a fronte della disponibilità di strumenti di difesa, una persistenza di falle che non è più tollerabile.

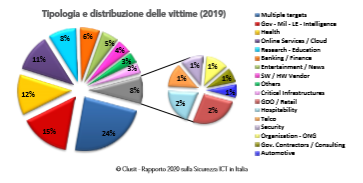

Settori a rischio: Assicurazioni e player della sicurezza ICT messi a dura prova

Per entrare nel dettaglio degli obiettivi per settori: all’interno della categoria “Multiple Targets”, che numericamente caratterizza quasi un quarto degli attacchi registrati, sono compresi attacchi verso vittime appartenenti ad un insieme di categorie, colpite dal medesimo attacco. Ciò dimostra che, rispetto al 2018, gli attaccanti sono sempre più aggressivi: operano con una logica “industriale”, che prescinde sia da vincoli territoriali che dalla tipologia dei bersagli, puntando solo a massimizzare il risultato economico. Degna di nota anche la diminuzione in termini assoluti degli attacchi verso le categorie “Infrastrutture critiche” (-35,1%), “Intrattenimento/Informazione” (-31,4%) e “Ospitalità/Alberghiero” (-40,0%).

E la severity degli attacchi? In più del 50% dei casi siamo di fronte ad attacchi a impatto grave e critico! In particolare risulta in crescita nei confronti di produttori di hardware e software, istituti di ricerca e istruzione, aziende legate al mondo dell’Informazione e dell’Intrattenimento e infine alla cosiddetta “Security Industry” (sic); raddoppia per settore alberghiero, GDO e Retail, Organizzazioni ONG, Automotive e istituzioni religiose.

Come si presenta la situazione degli attacchi informatici in Italia?

E’ affidato a Marco Raimondi, Responsabile Marketing di Fastweb, il punto sulla situazione italiana grazie alle rilevazioni operate dal loro Security Operation Center locale.

Complessivamente gli attacchi in Italia sono aumentati dell’1%, compensando con questo dato contenuto quello ragguardevolissimo di un +15% del 2019 sul 2018. I settori più colpiti sono il gaming, il settore finanziario e quello assicurativo (sic). Una notazione a margine: i tempi di attacco si sono notevolmente ridotti: potrebbe essere il segnale di un miglioramento delle misure difensive.

Tra le tipologie di Malware risultano prevalentemente impiegati quelli difficilmente disinstallabili e in grado di dirottare nella navigazione a pagine infette oppure penetrare in un server. Migliora complessivamente la situazione sotto l’aspetto dei cosiddetti attacchi DDoS*. Anche questosegno di una maturazione sul fronte della consapevolezza e della mitigazione del rischio. Gli USA si confermano la principale origine d’attacco, ma essenzialmente in qualità di “ponte” verso altri bersagli in tutto il mondo. Tra i settori più colpiti, il gaming è la vera new entry.

I Big delle soluzioni di cyber security sui risultati del Rapporto Clusit 2020

Ai Big che offrono soluzioni di cyber security in Italia viene chiesto di arricchire la presentazione dei dati con un loro punto di vista sulle criticità presenti e del prossimo futuro. Ecco in sintesi alcuni spunti:

Rapporto Clusit 2020. Cosa mettere in sicurezza

Dati, storage e linea TLC

Internet resta il principale veicolo d’attacco. Il GDPR e quindi l’aumentata visibilità delle organizzazioni colpite, hanno accelerato gli investimenti in data base security anche se l’implementazione è lenta e gli esiti dei data breach* lo confermano: crittografia*, monitoraggio, corretta configurazione degli storage in cloud* sono ancora carenti. Emergono sempre più problemi e costi dovuti alle interruzioni di servizio. Sono state registrate 12.000 interruzioni di routing* volontarie e involontarie (Oracle)

Sicurezza perimetrale

Interessante il punto sullo hacking come industria e il fatto che gli attaccanti siano capaci di approfittare, grazie ad attacchi “alla cieca” su larga scala, dei punti di debolezza come quelli moltiplicatisi adesso a causa dello smartworking (Panda security)

Infrastrutture di rete

Abbiamo la percezione di un miglioramento complessivo lato perimetro e pc client, molto meno sul fronte delle infrastrutture: sono spesso obsolete e non configurate in modo corretto, vanificando di fatto lo sforzo difensivo (Microsoft)

Configurazione dei sistemi nel cloud o in house e device mobili

Conferma che la misconfiguration sia il tema principale. Nel cloud, ma anche nelle reti locali e on premise. Bisogna inoltre tenere nel mirino la proliferazione dei device perché fa aumentare

- la superficie d’attacco

- la sottrazione di informazioni e la loro destinazione nel darkweb

- la creazione e diffusione di fake news

e infine la posta elettronica in quanto veicolo di malware (Trend Micro)

Oltre il Rapporto Clusit 2020. Come gestire il prossimo futuro

L’ultimo giro di questa interessante videoconferenza è stato dedicato a dare indicazioni sugli sviluppi futuri del mondo digitale e al panorama dei nuovi rischi. Ecco cosa è emerso:

- bisogna rafforzare la security by default*; ciò si traduce per esempio nella possibilità, con l’aiuto dell’intelligenza artificiale, di applicare e distribuire le patch* a milioni di device senza interruzione di servizio (Oracle)

- prestare maggiore attenzione alla introduzione di nuovi device o software in azienda (Panda Security)

- mettere al centro la formazione a partire dalle scuole per aumentare la consapevolezza nelle aziende di domani; il rischio cyber deve essere analizzato e studiato soprattutto nelle due componenti di anonimia (ricondurre l’attacco a qualcuno è difficile) e asimmetria (tra chi si difende e chi attacca); nell’assecondare la crescita del cloud ricordiamoci che esso non è sicuro a prescindere, ma essenzialmente per merito di una corretta configurazione (Microsoft)

- L’esperienza dello smartworking in pandemia ci deve insegnare ad estendere l’area di controllo e gestione del rischio. Puntare sul cloud ibrido, avere il controllo dei router domestici o integrare i sistemi di telefonia di chi lavora da remoto potrà aiutare (Trend Micro)

I consigli finali degli esperti e di Margas

In conclusione, tutti concordano:

in futuro l’intelligenza artificiale sarà uno strumento utilissimo nella gestione dei rischi digitali nelle aziende, rendendo meno onerosa la scalabilità dei sistemi e aiutando a modificare e allineare i processi, chiave di volta del controllo.

La strutturazione e gestione a silos delle componenti dei sistemi digitali (rete, security, devops*, …) è resa obsoleta dai fatti. Tutti gli elementi sono interconnessi e necessitano di una guida centralizzata.

Per rispondere alla complessità è necessario:

- adottare un approccio inter- e multidisciplinare integrato

- implementare un ciclo continuo di rivalutazione e miglioramento della Sicurezza

Noi aggiungiamo:

- se ritieni che la tua una azienda lavori con e grazie alle tecnologie ICT e internet, informati delle eventuali opzioni per trasferire il RISCHIO CYBER residuo alle Assicurazioni e aderisci a Progetto CyR;

- se inoltre la tua azienda fornisce servizi e prodotti tecnologici a terzi, preoccupati del RISCHIO PROFESSIONALE ICT: esistono coperture assicurative dedicate a questo settore!

Visita la sezione dedicata al Cyber Risk.!

Scopri le nostre soluzioni assicurative, i nostri servizi e alcuni business case.

Note

Hacking Activism: un'attività informatica finalizzata a produrre un cambiamento sociale o politico, spesso intesa anche come sinonimo di protesta o dissenso Information warefare: o guerra dell'informazione è una metodologia di approccio al conflitto armato, imperniato sulla gestione e l'uso dell'informazione con lo scopo di assicurarsi il decisivo vantaggio militare Attacchi DDoS: in un attacco denial-of-service distribuito (Distributed Denial of Service), il traffico in entrata che inonda la vittima esaurisce deliberatamente le risorse di un sistema informatico che fornisce un servizio agli utenti, ad esempio un sito web, e proviene da molte fonti diverse. Ciò rende effettivamente impossibile fermare l'attacco semplicemente bloccando una singola fonte. Data breach: Una violazione di sicurezza che comporta - accidentalmente o in modo illecito - la distruzione, la perdita, la modifica, la divulgazione non autorizzata o l'accesso ai dati personali trasmessi, conservati o comunque trattati. Crittografia: sistema per proteggere i dati rendendoli illeggibili; crea contemporaneamente una chiave di decrittazione utile al destinatario del dato Interruzione di routing: riguarda gli apparati di rete e le loro configurazioni gestibili da remoto da un amministratore autorizzato. Un hacker può sostituirsi a lui inserendo regole di routing errate e fraudolente per causare una interruzione di servizio o o la redirezione del traffico internet verso stazioni controllate dall'attaccante stessoPhishing e social engineering: tecniche rivolte agli utenti di posta elettronica e social network per carpire credenziali di accesso, dati bancari oppure informazioni sensibili attraverso lo studio del comportamento sui social Storage in cloud: macchine fisiche di archiviazione dati a scopo di condivisione con server (fisici o virtuali) e pc client oppure di backup/copia di sicurezza situati presso di data center di terze parti Security by default: significa che le impostazioni di configurazione predefinite sono le impostazioni più sicure possibili, anche se non sono necessariamente le impostazioni più user friendlyPatch: parte di software utilizzata per aggiornare o migliorare un programma e correggere un problema di vulnerabilità di sicurezza, di solito chiamato bug. DevOps: metodologia di comunicazione, collaborazione e integrazione tra sviluppatori di software